# 云服务器被攻击后的修复指南

## 引言

随着云计算的普及,越来越多的企业和个人选择将自己的应用和数据托管在云服务器上。然而,云服务器也面临着各种网络安全威胁,包括恶意攻击、数据泄露和服务中断等。在遭遇攻击后,及时、有效地进行修复和恢复至关重要。本文将深入探讨云服务器被攻击后的修复步骤与措施,以帮助用户安全地维护他们的云环境。

## 一、攻击的识别

在开始修复之前,首先需要确认云服务器是否被攻击以及攻击的类型。常见的攻击迹象包括:

1. **性能下降**:服务器响应变慢或者频繁崩溃。2. **异常流量**:网络流量异常增加,尤其是在非高峰期。3. **文件或数据被篡改**:检查系统文件是否被修改。4. **登录异常**:发现未知用户登录或尝试访问。5. **监控警报**:防火墙或入侵检测系统发出警报。

### 1.1 监控工具的使用

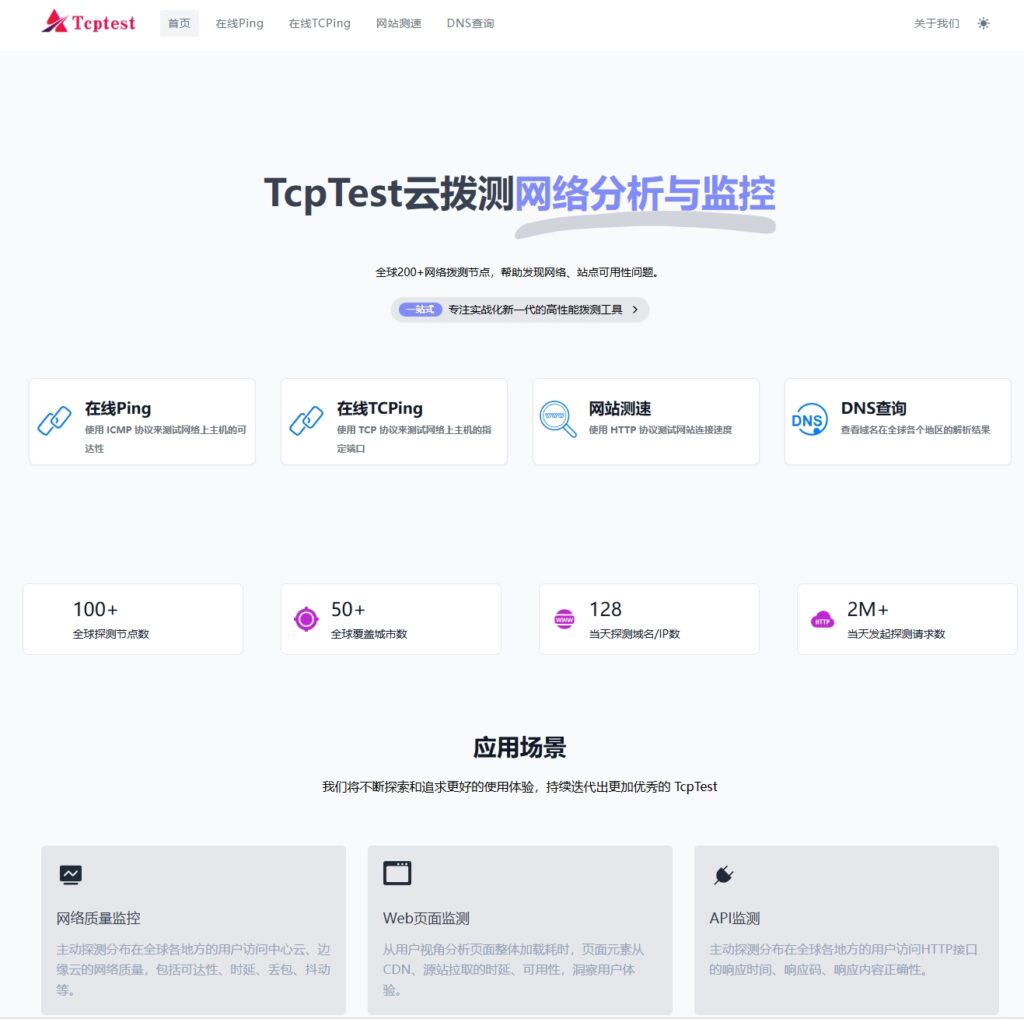

监控工具能够帮助及时发现异常。在云环境中,可以使用以下工具进行监控和检测:

– **AWS CloudTrail**:记录 AWS 账户的 API 调用。– **Azure Monitor**:收集、分析和操作数据。– **第三方安全监控工具**:如Splunk、Nagios等。

## 二、攻击类型分析

云服务器可以受到多种类型的攻击,包括但不限于:

1. **DDoS攻击**:通过大量请求使服务器瘫痪。2. **恶意软件感染**:恶意软件可能会感染服务器并造成数据泄露。3. **网络钓鱼**:攻击者试图盗取用户凭据。4. **SQL注入**:通过不安全的输入点进行数据盗取或破坏。5. **暴力破解**:通过穷举尝试获取用户的登录凭据。

了解攻击类型可以帮助在修复时有的放矢。

## 三、应急响应计划

在确认攻击后,应立即启动应急响应计划,以下是关键的步骤:

### 3.1 隔离受损的服务器

首先,尽量将受损的服务器从网络中隔离,以防止攻击扩散。可以考虑以下措施:

– 暂停受影响的实例。– 更改云主机的安全组设置,限制进出流量。

### 3.2 评估和分析

对攻击的影响进行评估,了解攻击者的入侵轨迹及其造成的损失。此步骤通常包括:

– 查看日志文件,查找可疑活动。– 使用安全工具扫描服务器,查找漏洞与恶意代码。

## 四、修复步骤

针对不同类型的攻击,修复步骤也各有不同。

### 4.1 恢复服务

若是由于DDoS攻击导致服务中断,可以采取以下措施:

– 启用云服务提供商的ddos防护服务(如AWS Shield、Cloudflare等)。– 配置负载均衡器分散流量。

### 4.2 清除恶意软件

如果发现有恶意软件感染,需要进行彻底清理:

1. 使用杀毒软件或恶意软件移除工具扫描系统。2. 手动检查系统中可疑的文件和进程,及时删除。3. 更新系统和软件,打上最新的安全补丁。

### 4.3 修补漏洞

每个攻击往往是由于系统中的某个漏洞所致。此时需要:

– 检查并修复系统漏洞,定期更新操作系统和应用程序。– 对数据库和应用程序进行安全测试,确保没有未修补的安全漏洞。

### 4.4 更改凭证

确保所有受影响账户的凭证被更改,尤其是管理员和高权限账户:

– 强制用户重置密码。– 启用两步验证,提升安全性。

### 4.5 数据恢复

如果数据被篡改或删除,需要恢复数据:

1. 从最近的备份中恢复数据。2. 使用数据恢复工具尝试恢复丢失的数据。

## 五、后期监控与预防措施

攻击修复后,必须增强后期监控和防护措施,以防止未来的攻击:

### 5.1 加强安全策略

– **实施最小权限原则**:只授予用户和程序所需的最低权限。– **定期安全审计**:对系统进行定期的安全检查和审计。

### 5.2 安全意识培训

对员工进行网络安全意识培训,提高其识别网络攻击的能力:

– 主办定期的网络安全研讨会。– 分享最新的网络安全威胁信息。

### 5.3 使用安全工具

部署先进的安全工具,以增强监控与防护:

– **入侵检测与防御系统(IDS/IPS)**:持续监控网络流量和系统活动。– **防火墙**:设置严格的入站和出站规则。

### 5.4 定期备份

确保定期对数据进行备份,以便发生事故时进行快速恢复:

– 使用自动化备份工具,定期生成数据备份。– 存储备份在不同的地域或不同的云供应商。

## 六、总结

云服务器在面对网络攻击时并不可避免地会造成较大的影响,但通过及时识别、科学应对、有效修复以及后期的安全加强,用户能够最大限度地减少潜在损失。未来,随着技术的发展,用户也应持续关注云安全的最新动态,保持系统的安全性与可用性。希望本文提供的修复指南能够帮助到您在面对网络攻击时从容处理,保护您的云环境安全。

九八云安全

九八云安全