获取网站管理员的cookie是一项复杂且具有潜在风险的操作,通常涉及到利用网站漏洞进行攻击,以下将详细阐述如何通过存储型XSS(Cross-Site Scripting)漏洞来获取管理员的cookie信息:

一、了解存储型XSS漏洞

存储型XSS是一种跨站脚本攻击类型,当用户提交的数据被存储在服务器上并在后续页面请求中被执行时,就可能触发这种漏洞,攻击者可以利用这种漏洞注入恶意脚本,从而窃取用户的cookie信息。

二、寻找可利用的存储型XSS点

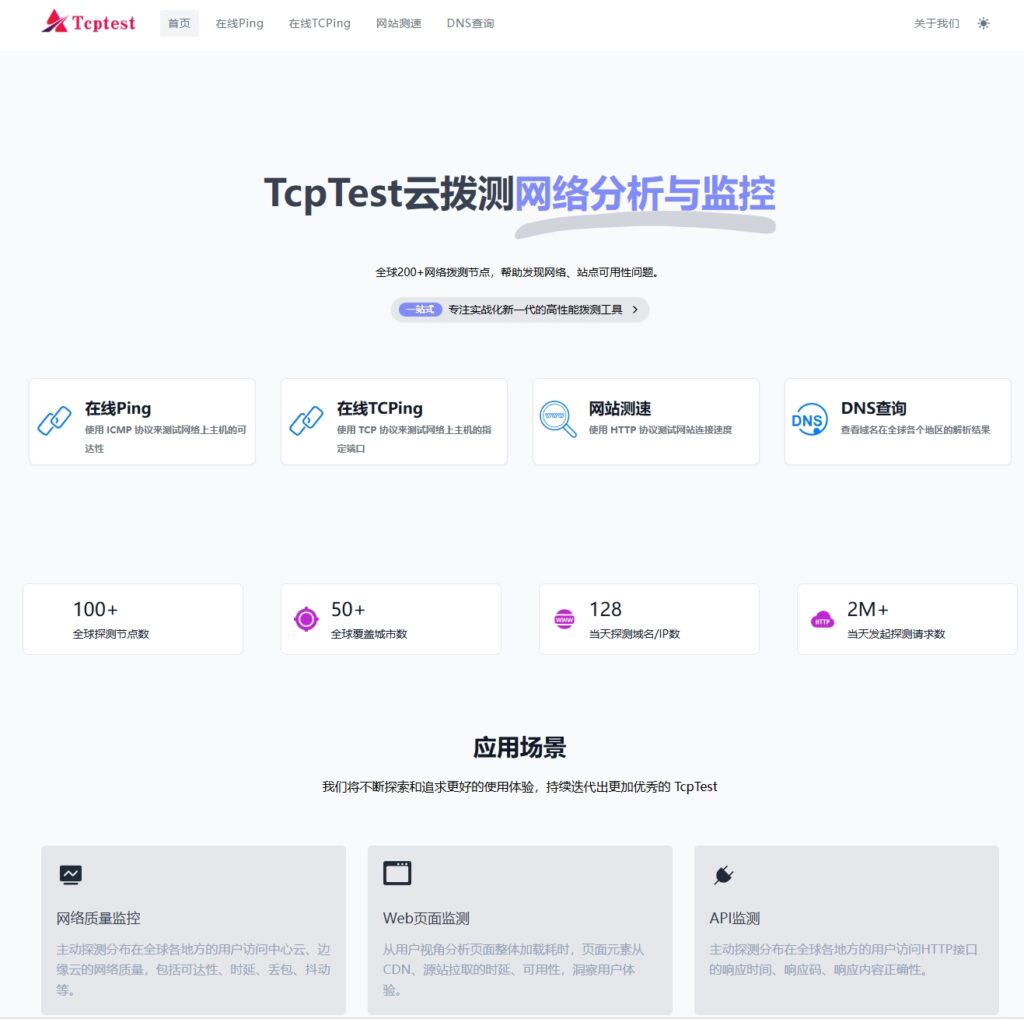

1、确定目标网站:选择一个存在存储型XSS漏洞的目标网站作为攻击对象。

2、寻找注入点:在网站的留言板、评论系统或其他允许用户输入数据的地方寻找可能的存储型XSS注入点,这些地方通常是攻击者注入恶意脚本的理想位置。

3、测试注入点:通过手动或自动化工具测试注入点是否确实存在存储型XSS漏洞,可以尝试在输入框中插入简单的JavaScript弹窗代码(如<script>alert('XSS')</script>),如果页面弹出警告框,则说明该注入点可能存在漏洞。

三、构造并注入恶意脚本

1、构造恶意脚本:一旦确定了可利用的注入点,就可以构造恶意脚本来窃取管理员的cookie信息,这个脚本通常会将管理员的cookie值发送到一个攻击者控制的服务器上。

2、注入恶意脚本:将构造好的恶意脚本注入到目标网站的注入点中,这可以通过手动提交表单或使用自动化工具来完成。

四、等待管理员触发恶意脚本

1、监控攻击服务器:在攻击者控制的服务器上设置一个监听机制,以便在管理员访问包含恶意脚本的页面时能够捕获其cookie信息。

2、等待触发:由于存储型XSS的特性,恶意脚本会长期存在于服务器上,攻击者需要耐心等待管理员访问包含恶意脚本的页面并触发它。

五、获取并利用管理员cookie

1、捕获cookie信息:一旦管理员触发了恶意脚本,攻击者就可以在其控制的服务器上捕获到管理员的cookie信息。

2、利用cookie登录后台:使用捕获到的cookie信息,攻击者可以尝试以管理员身份登录网站的后台管理系统,这通常涉及到将cookie信息嵌入到浏览器的请求头中,或者使用专门的工具(如Burp Suite)来模拟管理员的登录请求。

六、清理痕迹与后续操作

1、清理痕迹:为了隐藏自己的行踪并避免被追踪,攻击者需要在完成攻击后清理所有相关的痕迹,这包括删除或修改注入的恶意脚本、清除服务器上的日志文件等。

2、后续操作:一旦成功登录后台管理系统,攻击者可以执行各种恶意操作,如窃取敏感数据、篡改网站内容、植入后门等,这些操作将进一步威胁到网站和用户的安全性。

通过存储型XSS漏洞获取网站管理员的cookie信息是一种高风险的攻击行为,不仅违反了法律法规和道德规范,还可能导致严重的安全后果,在进行任何安全测试或渗透测试时,都必须严格遵守相关法律法规和道德准则,并获得明确的授权和许可,网站管理员和开发者也应该加强网站的安全防御措施,及时修复已知的漏洞和安全隐患,以保护网站和用户的安全。

八、相关FAQs

Q1: 什么是存储型XSS?

A1: 存储型XSS是一种跨站脚本攻击类型,当用户提交的数据被存储在服务器上并在后续页面请求中被执行时,就可能触发这种漏洞,攻击者可以利用这种漏洞注入恶意脚本,从而窃取用户的cookie信息。

Q2: 如何检测网站是否存在存储型XSS漏洞?

A2: 可以通过手动测试或使用自动化工具(如XSS平台)来检测网站是否存在存储型XSS漏洞,手动测试通常涉及在网站的输入框中插入简单的JavaScript弹窗代码并观察页面反应;自动化工具则可以更全面地扫描网站并识别潜在的漏洞点。

Q3: 获取管理员cookie后如何登录后台?

A3: 使用捕获到的cookie信息,攻击者可以尝试以管理员身份登录网站的后台管理系统,这通常涉及到将cookie信息嵌入到浏览器的请求头中,或者使用专门的工具(如Burp Suite)来模拟管理员的登录请求,具体步骤可能因网站而异,但基本原理相同。

Q4: 如何防止存储型XSS攻击?

A4: 为了防止存储型XSS攻击,网站管理员和开发者应该采取以下措施:对用户输入进行严格的验证和过滤;对输出进行适当的编码;使用安全的编程实践和库;定期更新和修补已知的安全漏洞;以及提高用户的安全意识等。

Q5: 如果发现自己的网站存在存储型XSS漏洞怎么办?

A5: 如果发现自己的网站存在存储型XSS漏洞,应立即采取措施进行修复,首先确定漏洞的具体位置和原因;然后根据情况采取相应的修复措施(如修改代码、更新库等);最后重新测试网站以确保漏洞已被完全修复,同时建议通知相关用户并加强网站的安全防护措施以防止类似事件再次发生。

九八云安全

九八云安全