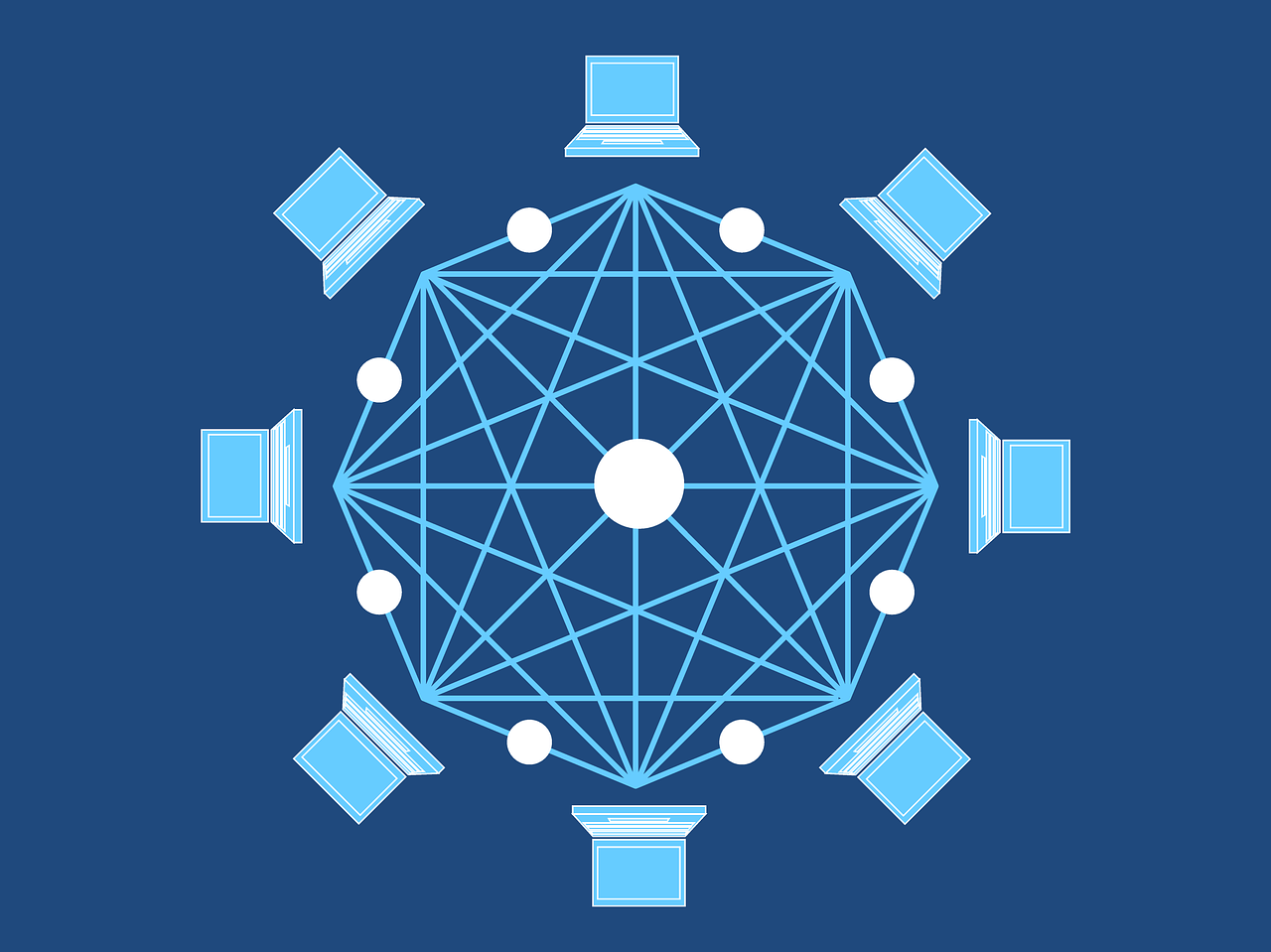

DDoS(分布式拒绝服务)攻击是一种利用大量受控制的网络设备向目标系统发送巨量虚假流量或请求,从而使目标系统无法处理合法请求,导致服务中断或瘫痪的网络攻击手段,以下是对DDoS攻击的详细介绍:

1、攻击原理

构建僵尸网络:攻击者首先会感染多个设备,通常是未妥善保护的设备,安装恶意软件,将这些设备变成“僵尸”或“傀儡”,从而形成一个由攻击者远程控制的僵尸网络(Botnet)。

发起攻击:在攻击时,攻击者会指令这些僵尸设备同时向目标发送大量网络请求,这些请求的数量远远超过了目标服务器的处理能力,结果导致合法的用户请求无法得到响应。

2、常见类型

容量型攻击:这种类型的DDoS攻击旨在通过消耗目标服务器的带宽资源来实施攻击,通常通过发送大量的数据包来实现。

协议攻击:攻击者通过滥用网络协议(如TCP)的弱点,发送特制的数据包,使得目标系统或网络设备(如防火墙、负载均衡器)的计算资源耗尽。

应用层攻击:这种攻击针对的是应用层(如HTTP、HTTPS),通过模拟正常用户的行为(如登录、搜索等请求),更难被检测和防御。

3、防御措施

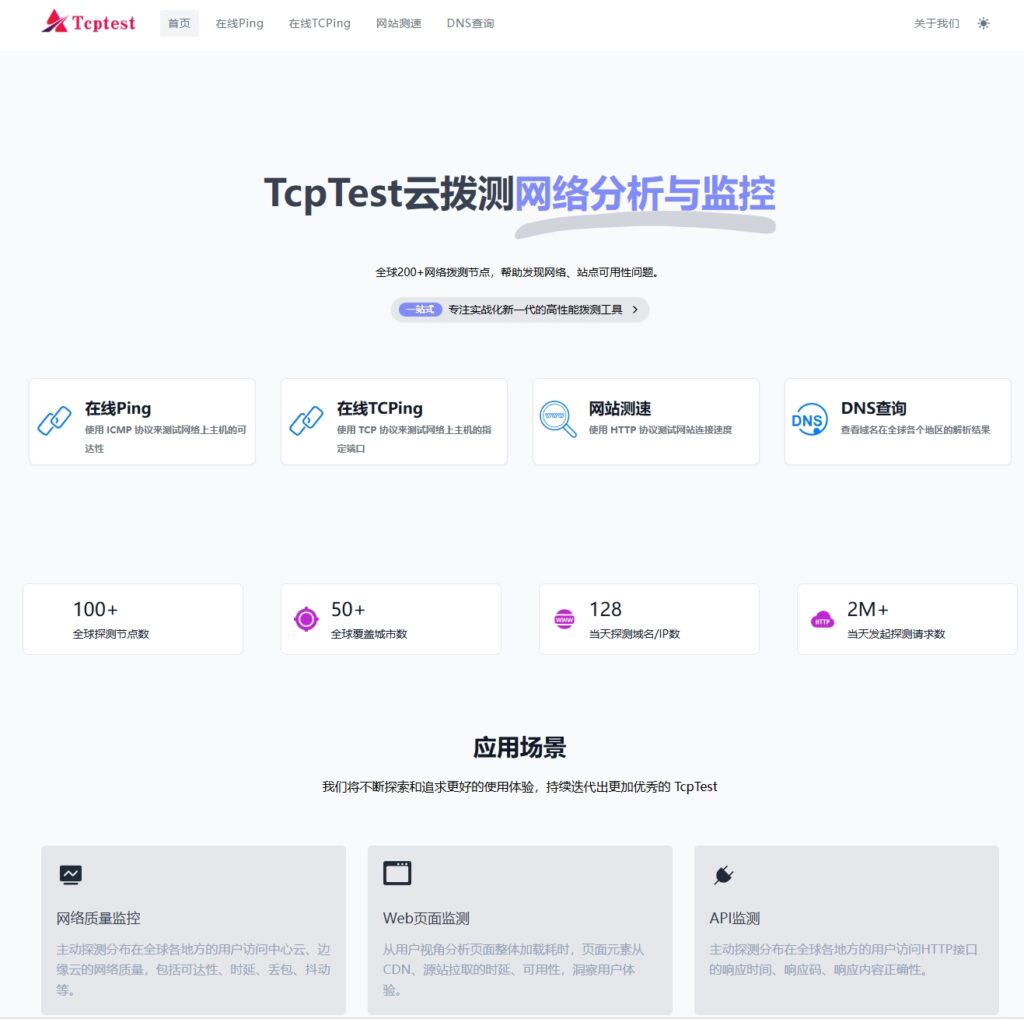

流量监控与分析:定期监控网络流量,使用异常检测技术来识别和分析异常流量模式,以便及时发现并应对DDoS攻击。

增加带宽和冗余:增加网络带宽和部署多条网络线路可以在一定程度上缓解容量型攻击的影响。

使用抗DDoS服务:许多云服务提供商提供专门的抗DDoS服务,能够帮助检测和清洗恶意流量,保护目标服务器不受攻击。

建立应急响应计划:制定详细的应急响应计划,一旦检测到DDoS攻击,立即启动预设的流程,包括通知服务提供商、启动备用服务器等。

4、危害影响

重大经济损失:在遭受DDoS攻击后,源站服务器可能无法提供服务,导致用户无法访问业务,从而造成巨大的经济损失和品牌损失。

数据泄露风险:黑客在对服务器进行DDoS攻击时,可能会趁机窃取业务的核心数据。

恶意竞争威胁:部分行业存在恶性竞争,竞争对手可能会通过DDoS攻击恶意攻击您的服务,从而在行业竞争中获取优势。

5、判断是否遭受攻击的方法

网络和设备正常的情况下,服务器突然出现连接断开、访问卡顿、用户掉线等情况。

服务器CPU或内存占用率出现明显增长。

网络出方向或入方向流量出现明显增长。

业务网站或应用程序突然出现大量的未知访问。

登录服务器失败或者登录过慢。

6、相关问答FAQs

问:如何判断业务是否已遭受DDoS攻击?

答:可以通过以下情况来判断业务是否已遭受DDoS攻击:网络和设备正常的情况下,服务器突然出现连接断开、访问卡顿、用户掉线等情况;服务器CPU或内存占用率出现明显增长;网络出方向或入方向流量出现明显增长;业务网站或应用程序突然出现大量的未知访问;登录服务器失败或者登录过慢。

问:DDoS攻击有哪些常见的类型?

答:DDoS攻击有多种类型,包括容量型攻击、协议攻击和应用层攻击,容量型攻击通过消耗目标服务器的带宽资源来实施攻击;协议攻击通过滥用网络协议的弱点,发送特制的数据包,使得目标系统或网络设备的计算资源耗尽;应用层攻击针对的是应用层(如HTTP、HTTPS),通过模拟正常用户的行为(如登录、搜索等请求),更难被检测和防御。

7、小编有话说

DDoS攻击是一种严重的网络安全威胁,需要引起我们的高度重视和关注,只有加强防范和应对措施,不断更新和完善技术手段,才能有效保障网络安全和互联网的健康发展,企业和个人也应该提高安全意识,采取有效的防御策略来应对DDoS攻击的威胁。

九八云安全

九八云安全