在互联网架构中,反向代理是连接用户与后端服务器的关键组件,当用户通过反向代理访问网站时,代理服务器会隐藏后端服务器的真实信息,这种设计虽然提升了安全性和性能,但也可能为追踪真实访问路径带来挑战,以下是关于反向代理追踪的详细技术解析与实用方法。

log_format custom_log '$remote_addr – $http_x_forwarded_for – [$time_local] "$request"';

log_format custom_log '$remote_addr – $http_x_forwarded_for – [$time_local] "$request"';

access_log /var/log/nginx/access.log custom_log;

HTTP头部字段追踪

- X-Forwarded-For (XFF)

记录客户端原始IP及代理链路径,格式为:X-Forwarded-For: client, proxy1, proxy2。 - X-Real-IP

标识客户端真实IP(需代理与后端服务器协同配置)。

注意事项:

- 头部信息可能被伪造,需结合防火墙规则验证。

- 多级代理时需确保逐级传递字段。

自定义标识头

为每个代理层添加唯一标识(如代理服务器名称),便于在日志中区分请求路径:

add_header X-Proxy-Node "Proxy-Server-01";

add_header X-Proxy-Node "Proxy-Server-01";

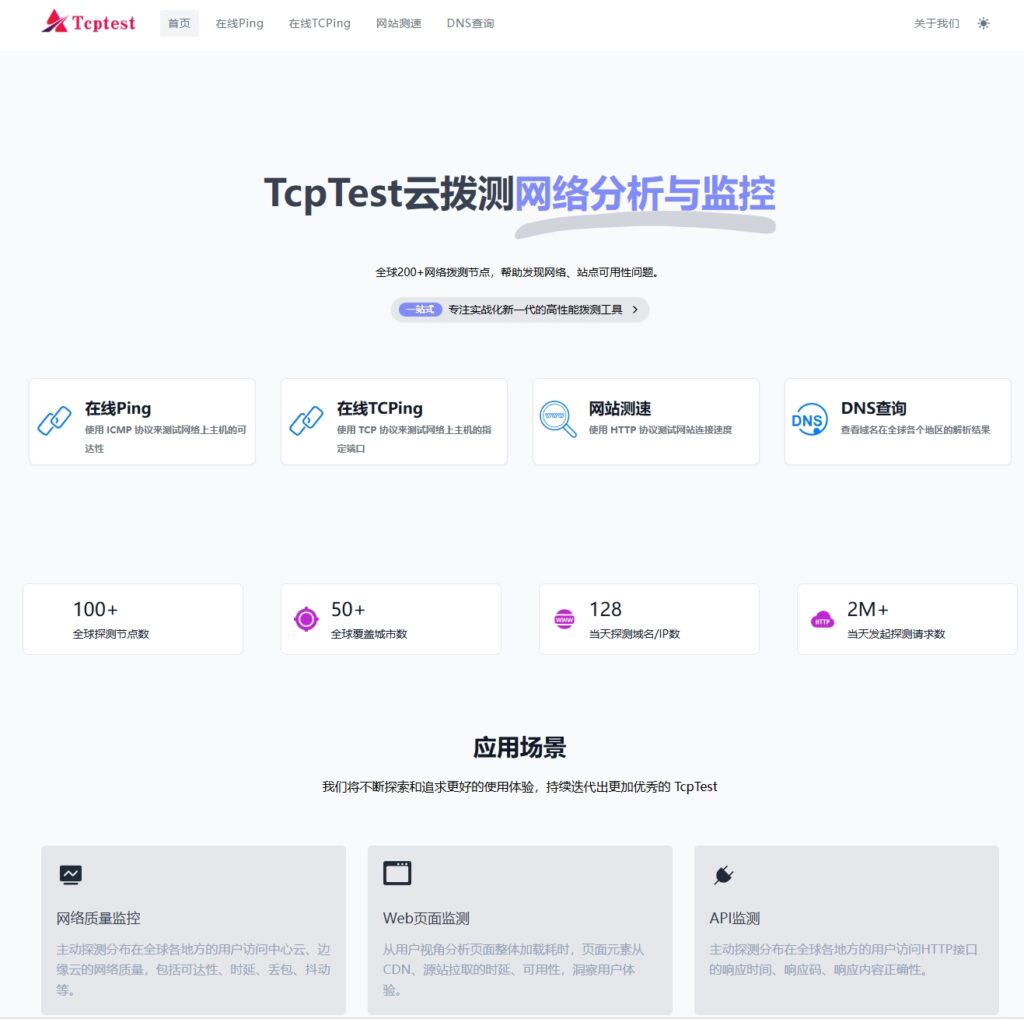

第三方监控工具

- ELK Stack(Elasticsearch、Logstash、Kibana)

集中采集代理日志,通过可视化仪表板分析访问路径。 - Prometheus + Grafana

实时监控代理服务器的请求速率、错误率等指标。

SSL/TLS证书追踪

若反向代理启用HTTPS,可通过证书的SNI(Server Name Indication)字段识别目标域名,辅助判断流量来源。

实战案例:定位恶意IP攻击

场景:某电商网站遭遇爬虫高频访问,后端服务器负载激增。

追踪步骤:

- 检查反向代理日志,筛选异常请求(如状态码429/503)。

- 提取

X-Forwarded-For中的客户端IP,结合地理位置分析。 - 通过防火墙(如Cloudflare)封禁高频IP段。

- 调整代理规则,限制单IP请求频率。

最佳实践与风险规避

- 定期审计日志:留存至少90天日志,满足GDPR等合规要求。

- 加密敏感数据:避免在日志中记录密码、Cookie等隐私信息。

- 验证代理配置:测试

X-Forwarded-For是否被篡改,防止IP欺骗。

引用说明

- RFC 7239: Forwarded HTTP Extension

- Nginx官方文档 – Logging and Monitoring

- OWASP安全指南 – HTTP头部安全配置

- Cloudflare技术白皮书 – DDoS防护与流量分析

九八云安全

九八云安全