核心安全风险分析

安卓应用访问云数据库时需防范以下主要风险:

安全架构设计要点

双向身份认证体系

客户端(Android) <--> 云服务器 <--> 云数据库

JWT/MTLS OAuth2.0 数据库账号

分层加密策略

| 层级 | 加密方式 | 实现工具 |

|---|---|---|

| 传输层 | TLS1.3+证书校验 | OkHttp+SSLSocketFactory |

| 应用层 | AES-GCM数据加密 | Android Cryptography API |

| 密钥管理 | HSM硬件安全模块 | AWS KMS/Azure Key Vault |

最小权限原则

-数据库用户权限示例(PostgreSQL) CREATE ROLE app_readonly WITH LOGIN PASSWORD '...'; GRANT SELECT ON ALL TABLES IN SCHEMA public TO app_readonly; REVOKE ALL PRIVILEGES ON ALL TABLES IN SCHEMA public FROM PUBLIC;

关键实现技术

安全通信通道建立

// OkHttp客户端配置示例

val client = OkHttpClient.Builder()

.sslSocketFactory(SSLContextBuilder.create()

.setCertificateSource(File("cert.pem")) // 自签名证书

.build().sslSocketFactory, trustManager)

.addInterceptor { chain ->

val request = chain.request().newBuilder()

.addHeader("X-App-Version", "1.2.3") // 版本号校验

.build()

chain.proceed(request)

}

.build()

动态令牌管理

| 场景 | 处理方式 |

|---|---|

| 令牌存储 | EncryptedSharedPreferences + 生物识别绑定(FaceID/指纹) |

| 令牌刷新 | 自定义Refresh Interceptor实现自动续期 |

| 令牌失效处理 | 401状态码捕获后跳转登录页,清除本地缓存 |

防篡改保护

// 关键代码段完整性校验

public boolean verifyCodeIntegrity(String codeHash) {

MessageDigest digest = MessageDigest.getInstance("SHA-256");

byte[] codeBytes = getDexCode(); // 获取当前执行代码

byte[] hash = digest.digest(codeBytes);

return Arrays.equals(hash, Base64.decode(codeHash, Base64.DEFAULT));

}

威胁建模与防护矩阵

| 威胁源 | 攻击向量 | 防护措施 |

|---|---|---|

| 网络中间人 | Wi-Fi监听/流量劫持 | 证书绑定+HSTS+PIN协议 |

| 设备root | 内存dump/文件提取 | 启用SELinux强制访问控制,敏感数据不落地 |

| 第三方SDK | 恶意库注入 | SDK白名单机制+动态沙箱检测(如Central) |

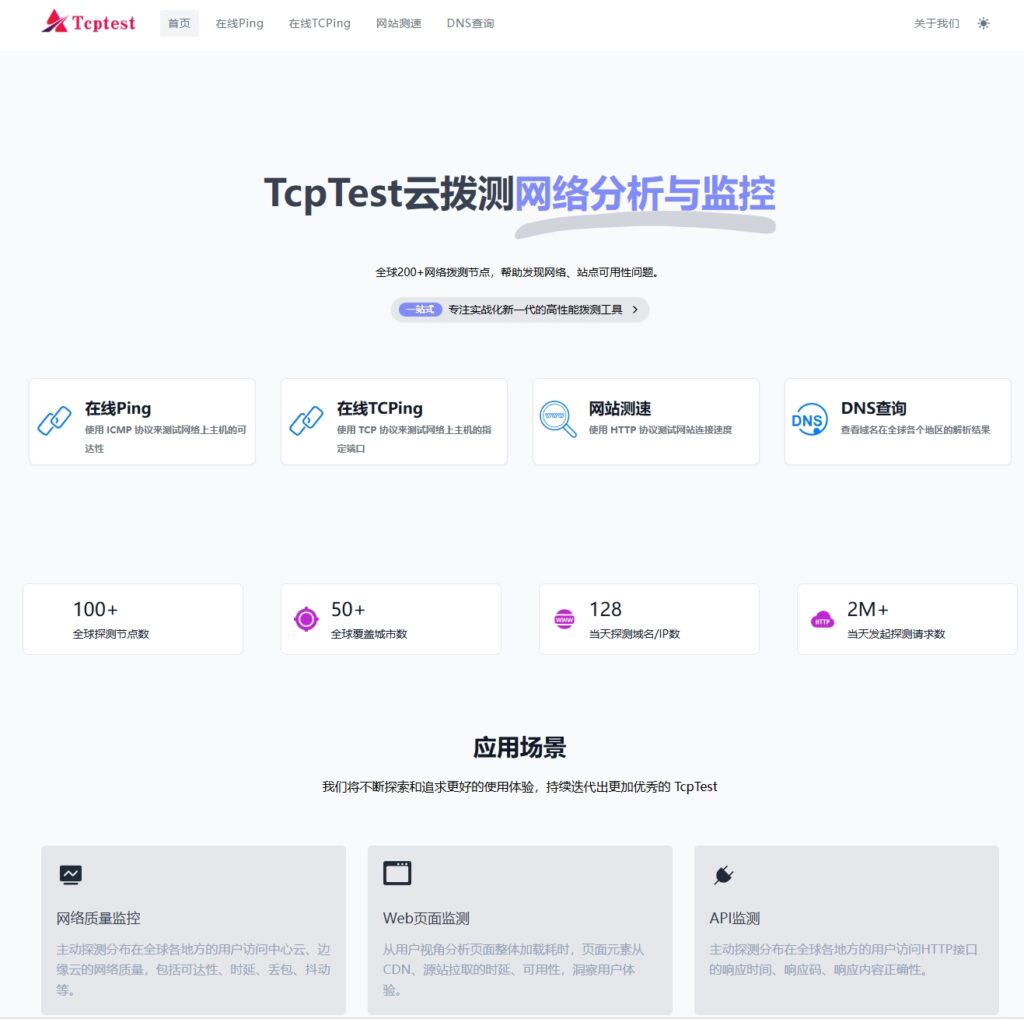

| 云服务接口 | API批量调用爆破 | 速率限制+行为分析(User-Agent/IP聚类分析) |

安全测试清单

-

渗透测试:使用Burp Suite进行全链路测试,重点检查:

- HTTPS配置(证书链验证、弱加密算法)

- OAuth2.0实现(授权码绑定、nonce参数)

- CORS策略(跨域请求白名单)

-

逆向工程防护:

- 参数化查询:使用预编译语句(如占位符)

- 输入校验:服务器端二次验证数据格式(正则表达式+白名单)

- 权限隔离:读写分离+最小权限账户(如只开放SELECT权限)

Q2:移动设备丢失时如何紧急冻结数据访问?

A:实施双因子锁定机制:

- 设备级:启用Android Device Manager远程擦除功能

- 账户级:通过OAuth提供商(如Firebase Auth)冻结会话

- 数据级:设置云端数据版本策略(乐观锁控制

九八云安全

九八云安全