HTTPS访问服务器配置指南

HTTPS基础原理

HTTPS = HTTP + SSL/TLS加密,通过数字证书验证服务器身份,建立客户端与服务器之间的加密通道,核心组件包括:

主流服务器配置示例

Nginx配置

server {

listen 443 ssl;

server_name example.com;

ssl_certificate /path/to/fullchain.pem;

ssl_certificate_key /path/to/privkey.pem;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5;

location / {

proxy_pass http://localhost:80; # 反向代理后端服务

}

}

Apache配置

<VirtualHost :443>

ServerName example.com

DocumentRoot /var/www/html

SSLEngine on

SSLCertificateFile /path/to/cert.pem

SSLCertificateKeyFile /path/to/privkey.pem

SSLCertificateChainFile /path/to/chain.pem

# 强制HSTS策略

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains"

</VirtualHost>

IIS配置

- 导入证书到服务器证书库

- 绑定证书到443端口网站

- 配置URL重写规则:将HTTP请求重定向到HTTPS

关键配置项说明

| 参数 | 作用 |

|---|---|

| SSLProtocol | 禁用老旧协议(如SSLv3、TLSv1) |

| SSLCipherSuite | 选择安全加密套件(推荐SECURITYPOLICY-2023) |

| HSTS标头 | 强制浏览器始终使用HTTPS(max-age=31536000) |

| OCSP Stapling | 提升证书验证效率,减少客户端请求延迟 |

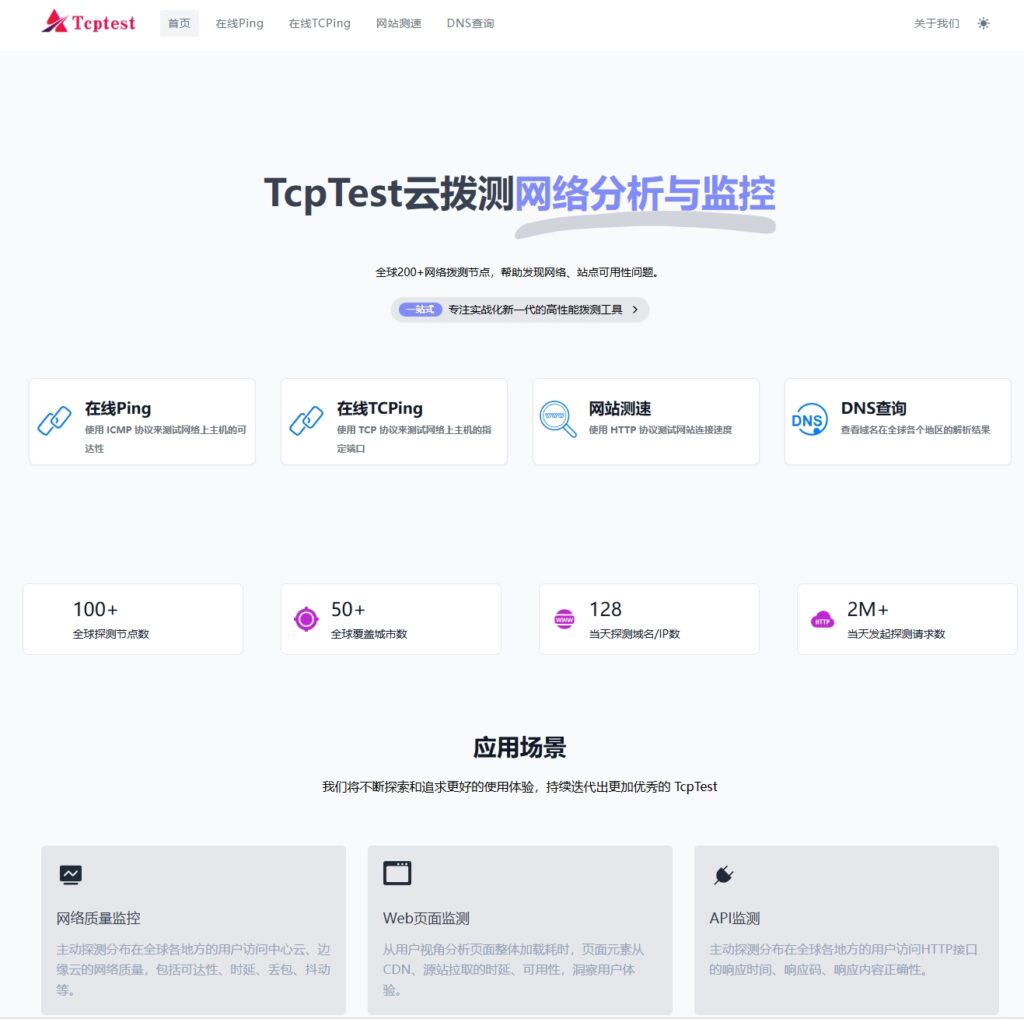

测试验证方法

- 浏览器访问:地址栏显示绿色锁图标

- 命令行检测:

echo -n | openssl s_client -connect example.com:443 -servername example.com

- 在线工具:使用SSL Labs Server Test进行深度检测

常见问题处理

问题1:证书不信任/过期

- 检查证书链是否完整(包含中间证书)

- 确认系统时间正确

- 使用

certbot renew更新Let’s Encrypt证书

问题2:HTTP无法自动跳转HTTPS

- Nginx添加重定向配置:

server { listen 80; return 301 https://$host$request_uri; } - Apache启用mod_rewrite:

RewriteEngine On RewriteCond %{HTTPS} off RewriteRule ^(.)$ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]

性能优化建议

- 启用TLS 1.3协议(现代浏览器支持)

- 使用CDN服务商的SSL加速功能(如Cloudflare)

- 调整Keep-Alive连接数,减少TLS握手次数

- 开启缓存优化(如EFS-Cache)

【相关问题与解答】

Q1:HTTP和HTTPS的主要区别是什么?

A1:核心差异在于:

0 0 /usr/bin/certbot renew –quiet –post-hook "systemctl restart nginx"

0 0 /usr/bin/certbot renew –quiet –post-hook "systemctl restart nginx"

九八云安全

九八云安全