个人对SSO单点登录的看法

SSO单点登录的核心概念与价值

单点登录(Single Sign-On,SSO)是一种身份认证机制,允许用户通过一次认证过程访问多个相互信任的系统或应用,其核心目标是解决多系统环境下的重复登录问题,提升用户体验并降低管理复杂度,从技术角度看,SSO通过共享用户身份信息(如Token或凭证)实现跨系统的无缝认证,但其实现方式、安全性和适用场景存在显著差异。

技术实现的关键要素:

SSO的安全优化实践

- 多因素认证(MFA):在关键操作(如修改密码、敏感数据访问)时强制MFA。

- 动态风险评估:基于用户行为(如IP突变、设备异常)实时调整权限。

- 短期Token机制:采用JWT的

exp字段限制Token有效期,配合刷新Token续期。 - 权限最小化原则:通过RBAC(基于角色的访问控制)限制用户可访问的资源范围。

- 审计与监控:记录所有认证日志,结合SIEM工具检测异常登录行为。

SSO的未来发展趋势

- 无密码化:FIDO2、WebAuthn等无密码协议将逐步替代传统账号密码。

- 去中心化身份(DID):区块链技术可能推动用户自主管理身份的新模式。

- AI驱动的风险控制:通过机器学习预测异常登录行为并自动响应。

- 边缘计算适配:在IoT场景中优化轻量级SSO协议(如LwM2M与OAuth的结合)。

个人对SSO的归纳与建议

SSO是数字化时代身份管理的必然选择,但其价值发挥依赖于合理的技术选型与安全设计,企业应:

- 根据业务需求选择协议(如互联网产品优先OAuth,企业系统选择SAML);

- 避免“为SSO而SSO”,需结合实际场景权衡便利性与安全性;

- 持续迭代安全策略,例如从静态密码转向动态生物特征认证。

FAQs

Q1:SSO是否会导致“一次泄露,全盘崩溃”?

A1:是的,SSO的核心风险在于认证中心的单点故障或数据泄露,为缓解此问题,需采取以下措施:

- 对Token进行严格加密(如JWT使用HS256算法);

- 启用条件访问策略(如限制特定IP或设备);

- 分散存储用户凭证(如使用哈希+盐而非明文存储密码)。

Q2:小型企业是否有必要自建SSO系统?

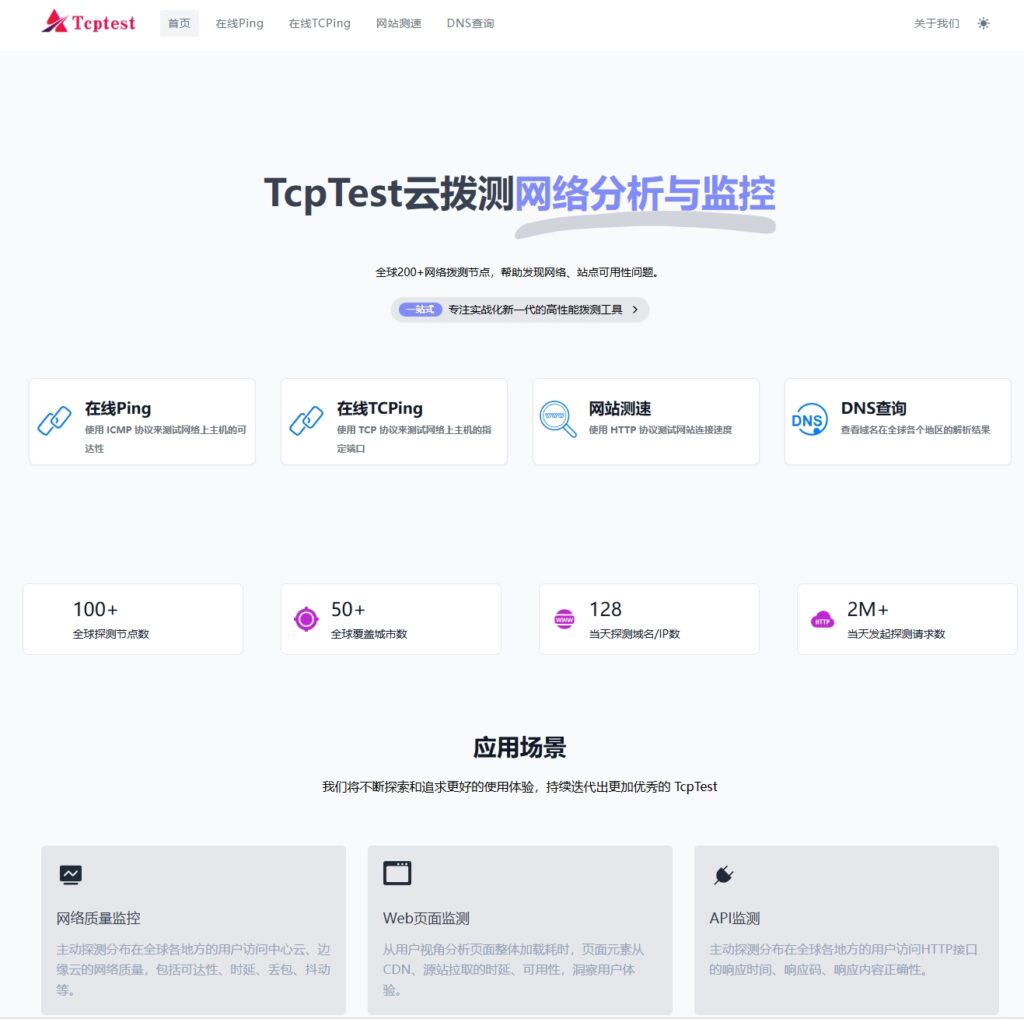

A2:自建成本较高,建议优先采用云服务(如Auth0、Okta)或开源方案(如Keycloak),若业务规模较小且预算有限,可暂时依赖第三方身份提供商(如微信、Google)的SSO能力,待未来

九八云安全

九八云安全