DNS子域名查询:原理、工具与安全实践

操作步骤示例(以Sublist3r为例)

-

安装工具

git clone https://github.com/aboul3la/Sublist3r.git cd Sublist3r pip install -r requirements.txt

-

执行查询

python sublist3r.py -d example.com -o result.txt

python sublist3r.py -d example.com -o result.txt-d: 指定目标域名-o: 结果保存路径

-

结果分析

打开result.txt文件,可查看所有发现的子域名及数据来源(如Google搜索、Virustotal等)。

应用场景与注意事项

典型场景

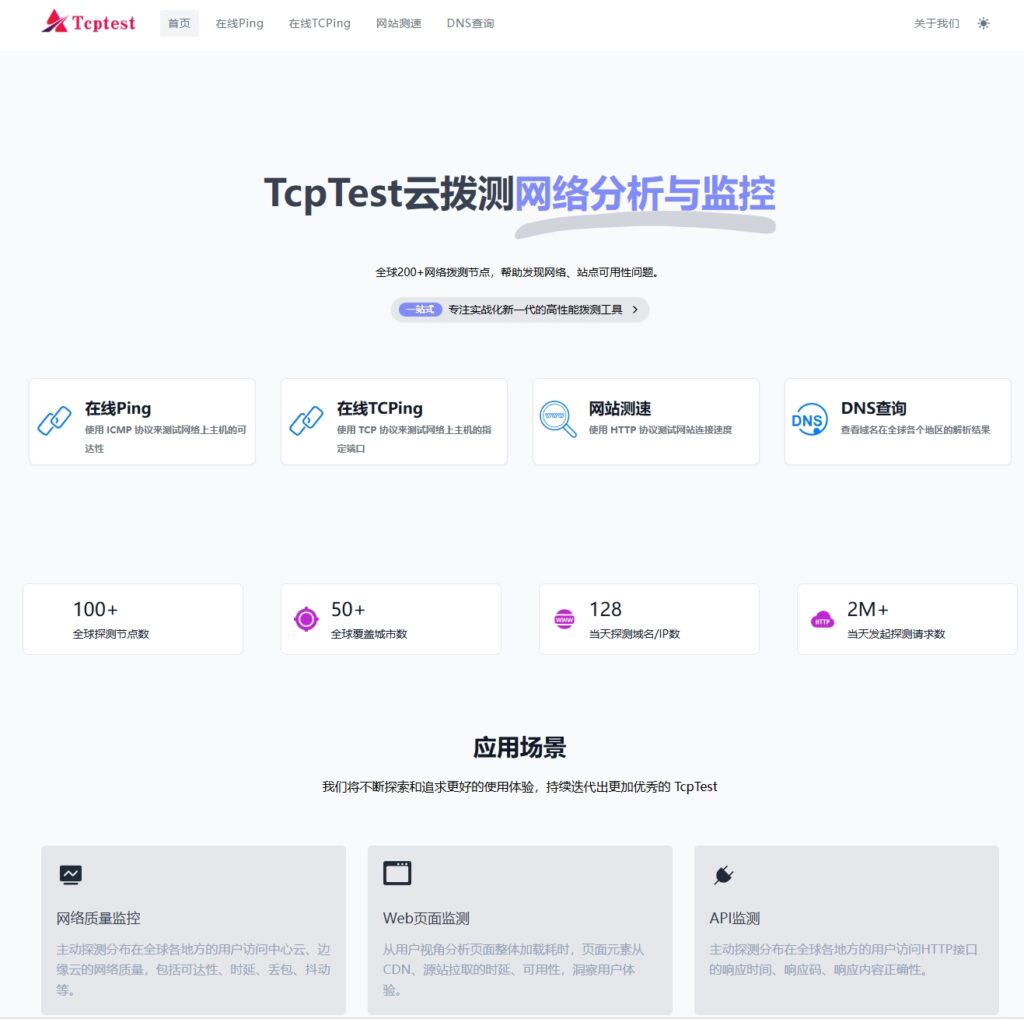

- 企业安全团队:结合自动化工具,监控子域名是否被恶意注册或劫持。

- 开发人员:验证DNS配置是否正确,避免因CNAME记录错误导致服务中断。

- 研究人员:分析目标网站架构,绘制网络拓扑图。

风险规避

- 合法性:未经授权扫描他人域名可能违反《网络安全法》,需获得明确许可。

- 隐私保护:避免泄露敏感子域名(如内部系统

hr.internal.com)。 - 频率控制:高频DNS查询可能被服务器封禁,建议设置速率限制。

引用说明

- DNS协议标准(RFC 1034, RFC 7816)

- OWASP子域名枚举指南(OWASP Testing Guide)

- 百度搜索资源平台《网站安全白皮书》

- Cybersecurity & Infrastructure Security Agency (CISA) 安全实践手册

九八云安全

九八云安全